безопасности и установленных процедур, халатность наказуемы. Все мы делаем ошибки, но

взломы не должны повторяться.

Краткое описание безопасности в организации

(Security at a Glance)

Перевод: Daughter of the Night (admin@mitnick.com.ru)

Следующие списки и таблицы предоставят сжатую памятку методов, используемых

социальными инженерами, подробно описанных в главах с 2 по 14, и процедур

подтверждения личности, описанных в главе 16. Модифицируйте эту информацию для

вашей организации, сделайте ее доступной, чтобы для ваши сотрудники пользовались ей в

случае возникновения вопросов по безопасности.

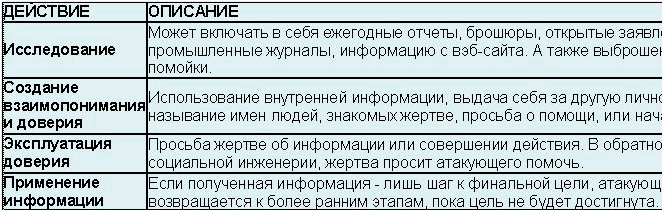

Определение атаки

Эти таблицы помогут вам обнаружить атаку социального инженера.

Типичные методы действий социальных инженеров

Представляться другом-сотрудником

Представляться сотрудником поставщика, партнерской компании, представителем

закона

Представляться кем-либо из руководства

Представляться новым сотрудником, просящим о помощи

Представляться поставщиком или производителем операционных систем, звонящим,

чтобы предложить обновление или патч.

Предлагать помощь в случае возникновения проблемы, потом заставить эту проблему

возникнуть, принуждая жертву попросить о помощи

Отправлять бесплатное ПО или патч жертве для установки

Отправлять вирус или троянского коня в качестве приложения к письму

Использование фальшивого pop-up окна, с просьбой аутентифицироваться еще раз, или

ввести пароль

Записывание вводимых жертвой клавиш компьютером или программой

Оставлять диск или дискету на столе у жертвы с вредоносным ПО

Использование внутреннего сленга и терминологии для возникновения доверия

Предлагать приз за регистрацию на сайте с именем пользователя и паролем

Подбрасывать документ или папку в почтовый отдел компании для внутренней

доставки

Модифицирование надписи на факсе, чтобы казалось, что он пришел из компании

Просить секретаршу принять, а потом отослать факс